“杀人于无形”:避免遭受新型云攻击

——阿Q,你有没有听说,黑客黑了XXX公司,数百GB信息泄露,快一起去看,说不定一会儿就没了。要想看还得去买~

——天啊!这么多机密信息,这回可苦了他们公司的危机公关了……

——哈哈,不管那么多,我们先把文件down下来,这里面有些代码很值得我们借鉴。不过阿Q,你说这么牛的公司都被攻击了,而且还不露痕迹,真的是防不胜防啊。

对于普通人而言,每一次信息安全的危机,我们几乎都是看客,因为事不关己,最多成为我们谈资;

对于技术人员而言,每一个被攻击的系统都是自己进行实战演习的战场,复盘后看看自己能学到什么;

然而,对于受害者而言,这无疑是一部血泪史,默默修好残破的安全系统,再启程。

随着移动设备、远程桌面、VDI、VPNs、SaaS应用程序的使用,对随存随取的需求明显,越来越多的用户开始选择将数据存储在云端,面对这些存储在没有边界区域中的数据安全,该如何维护呢?

如何保证云中安全

与Docker相似的是云计算也面临着安全隔离问题,而云计算不安全接口(API)云中数据泄露、数据丢失、数据挟持等问题都成为云计算尤其是公有云前进路上的拦路虎。

每一场信息泄露都是一次近身搏杀

如今,对于任何一个企业而言,数据安全的重要性正在不断的提升,数据即资产的概念已经深入人心。任何一次数据泄漏都将会引起一场血雨风波。被窃取的信用卡信息、个人敏感数据等已被黑客放在地下市场上进行交易。 Hacked(攻入)

Hacked(攻入)

2013年6月,前中情局(CIA)职员爱德华·斯诺登(Edward Snowden)将两份绝密资料曝光:美国国家安全局有一项代号为"棱镜"的秘密项目,要求电信巨头威瑞森公司必须每天上交数百万用户的通话记录。

2014年10月2日,摩根大通银行承认,在最近一起网络攻击中,共有7600万家庭用户和700万小企业用户的信息被盗,受影响者人数占美国人口的四分之一。 Hacking Team宣传片

Hacking Team宣传片

2015年7月4日,意大利"臭名昭著"的软件公司“Hacking Team”遭到网络攻击。攻击者控制了Hacking Team的推特账号,并将Hacking Team改成了Hacked(被攻击)Team。攻击这些露出超过400GB的信息,被盗数据包括Hacking Team一些产品的源代码、各国政府电子邮件、录音和监听客户详细信息。

2015年8月18日和20日,美国大型婚外情网站阿什莉·麦迪逊(AshleyMadison)遭黑客入侵后,曝出数以百计美国联邦机构雇员,包括敏感职位人员使用公家电脑浏览这个网站乃至注册会员,引发五角大楼高层追查。

这里我们抛去国别与政治不谈,从普通人看来这些企业属于金融、安全或敏感行业,理应进行了很好的防护措施,尤其“Hacking Team”本身就属于技术类(监听)公司,且属于敏感行业,安全意识一定很强,即使这样的公司,也遭遇了数据安全危机,无不让人震惊。

道高一尺,魔高一丈

但我们只关注了企业技术的不断升级时,却忽略了黑客的技术进步速度似乎比我们还快。另一方面,一个新技术的出现,往往意味着技术还欠打磨,不够成熟,会暴露更多的漏洞。比如:云。

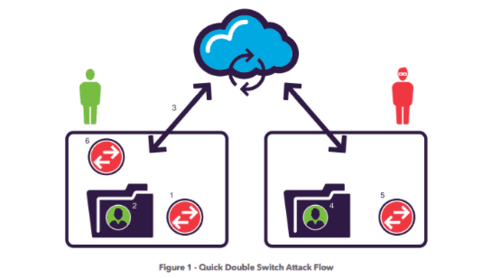

快速double switch攻击

对于云计算,很多人都很熟悉。当然一般企业都是从私有云开始接触,毕竟这个举动不会带来太大的风险。但是仍有很多人认为公有云才是未来,对此笔者并不反对。

公有云的安全性问题一直让人望而却步。去年某盘还找到查杀,很多网友的“重要资料”被强行删除。同理,企业对公有云的安全也多有顾虑。著名的关注黑客与极客网站FREEBUF就公布了最新发现的新型攻击MITC报告。

持久double switch攻击

为了防范这种攻击,企业需要加强自己的终端安全防护。而MITC是Man in the cloud的缩写。

其攻击逻辑是:当用户将一个文件传输到云中,黑客可以“分享”这个文件,然后在这个文件中注入恶意代码(其中要使用的工具为Switcher);除了可以远程访问受害者设备外,攻击者还可以时时与受害者设备进行交互,执行任意代码、搜集代码的输出等。值得注意的是,MITC攻击手段在恶意行为结束之后,恶意代码不会存在受害者设备上,并且数据还是通过正常的、标准的、加密信道流出。而攻击者可以通过MITC无需知道受害者用户名和密码也可以控制受害者设备、窃取数据、远程访问等。

“杀人于无形”或许讲的就是这种攻击方式吧。每一次的信息泄露或许会“造福”一些人,但每一次的信息泄露都一定会给受害者带来无法挽回的损失。